Como se informó recientemente en Tecnologismo, Luca Todesco ha decidido resolver los problemas de certificación que han plagado la última versión de Pangu para 9.2-9.3.3, haciendo público un….

Después de hacer algunas pruebas e investigaciones, pareció apropiado para una discusión más profunda de la herramienta, junto con un recorrido, con el fin de abordar algunas de las cuestiones más técnicas que rodean a este último desarrollo en la escena de la fuga de la cárcel.

Antes de que repasemos cómo usar la herramienta, aquí hay algunos eventos más que han ocurrido desde su lanzamiento.

Actualizaciones

Tabla y sumario del artículo

En primer lugar, Todesco actualizó el sitio web para utilizar https en lugar de http, como medida de precaución contra los ataques de tipo man-in-the-middle. También hizo pequeñas actualizaciones a la herramienta misma, modificando el código respring para usar una versión de Pangu (que según él es un poco menos confiable, pero más limpia), y habilitando el almacenamiento en caché de aplicaciones web HTML5. El resultado de este último desarrollo es que si agrega la página web a su pantalla de inicio en iOS ahora será almacenada en caché, lo que significa que puede utilizarla en una fecha posterior sin necesidad de conexión a Internet. Esta es una actualización muy útil y elimina la última diferencia funcional entre su herramienta y la aplicación original de Pangu.

El uso del código de resurgimiento de Pangu sugiere cierto nivel de cooperación entre Todesco y el equipo, especialmente porque ha mencionado que utiliza una nueva versión del SDK Pangu9.3.3, a la que aparentemente tiene acceso. Gracias a este SDK, se habilita el equivalente a un parche «tfp0» llamado «host_get_special_port», que es necesario para muchas herramientas avanzadas, como las que guardan las notas en el dispositivo y los dispositivos de downgrade. También se puede encontrar un guiño a Todesco en ,, donde parece que abogan por el uso de su método de ahora en adelante en lugar de los métodos de certificación anteriores.

La herramienta

En cuanto a la composición de la herramienta, Todesco ha confirmado ahora más información. Ha dicho que el exploit utilizado es una implementación del bug de WebKit que formaba parte de las tres vulnerabilidades de día cero denominadas Trident. Lo más probable es que el error permitiera crear un sitio web de tal manera que permitiera la ejecución arbitraria de código al interactuar con él. Esto se utilizó en estado salvaje como parte del spyware de Pegasus, y se parcheó en iOS 9.3.5, lo que significa que la explotación de la web de Todesco sólo funciona hasta iOS 9.3.4 (más información más adelante). Para más información sobre este conjunto de bugs, recomiendo el , uno de sus descubridores.

Una última cosa sobre la construcción de la herramienta es revelada por una inspección del código fuente de la página. Aquí encontramos sus términos de licencia y algo de la magia de Wu-Tang que la hace funcionar:

Para aquellos interesados en estas estipulaciones legales alegres y lo que exactamente implica la licencia, el documento completo es «El Misterio de Chessboxin», su suposición es tan buena como la mía.

Requisitos

- Un dispositivo de 64 bits (iPhone 5s y posterior) que ha sido previamente roto por la herramienta Pangu 9.2-9.3.3.

- Una conexión a Internet (sólo la primera vez).

Cómo usar

1) Asegúrese de que su dispositivo está en «modo no encarcelado», es decir, que ha sido reiniciado y no reactivado con la aplicación Pangu.

2) Abra Safari móvil y visite la siguiente URL:

Ten en cuenta que esto sólo funciona en la aplicación independiente de Safari, y no en los navegadores. Intentar seguir el enlace a través de una aplicación (por ejemplo Twitter o Reddit) sólo da como resultado una pantalla en blanco.

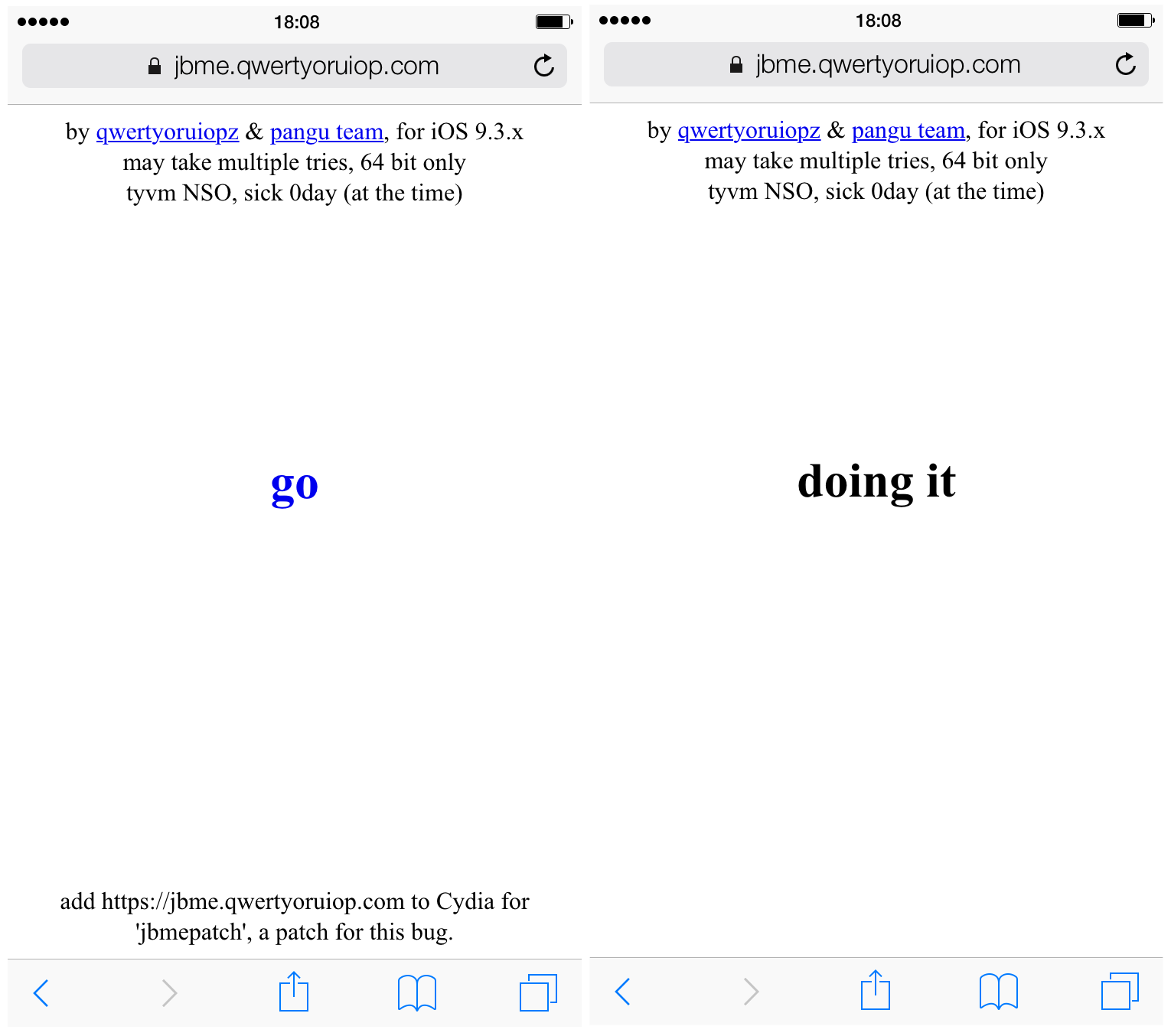

3) Presione el botón «go» en la página y espere mientras la página responde con «doing it».

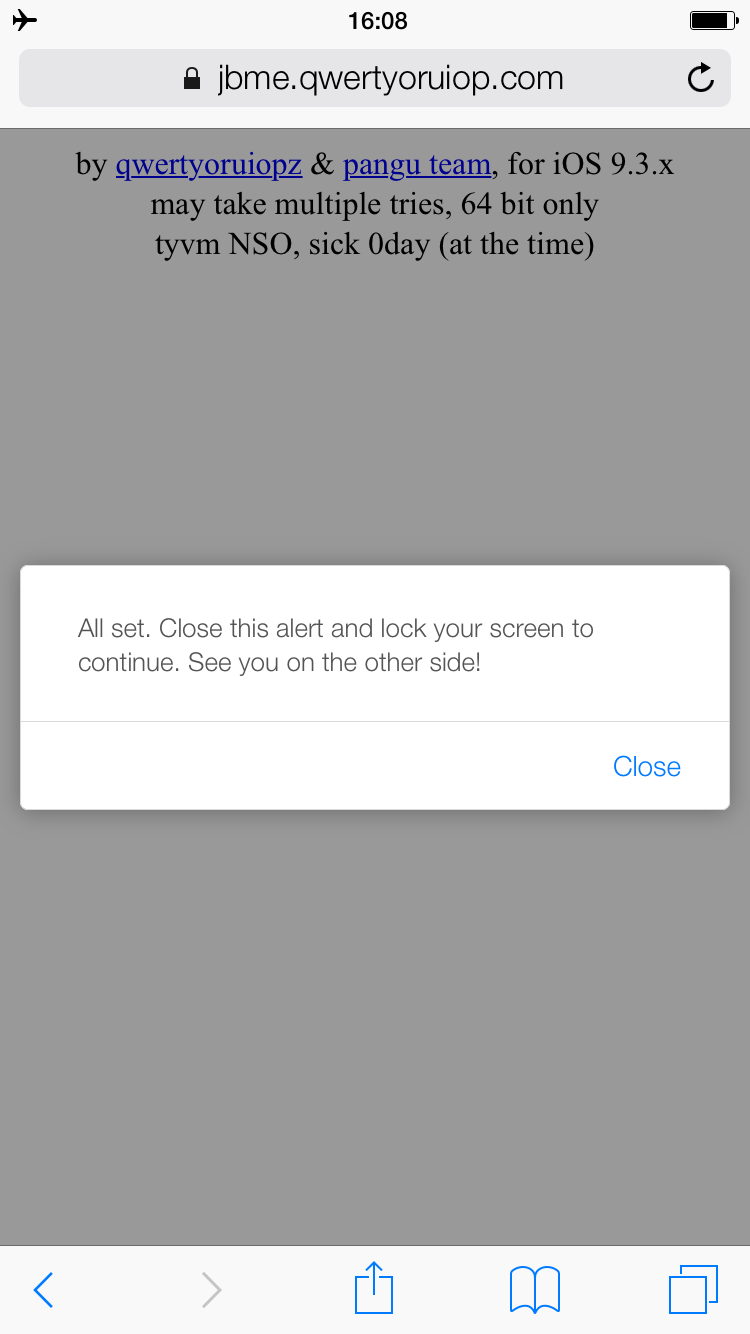

4) Cuando aparezca la ventana emergente, siga sus instrucciones para descartarla y, a continuación, pulse el botón de apagado/bloqueo de pantalla del dispositivo.

4) Cuando aparezca la ventana emergente, siga sus instrucciones para descartarla y, a continuación, pulse el botón de apagado/bloqueo de pantalla del dispositivo.

5) El dispositivo no responderá mientras esté en funcionamiento. Por favor, ten en cuenta que esto parece tardar más que con la aplicación Pangu, y que no se mostrará ningún logotipo de Apple o animación de respring mientras progresa, así que ten paciencia.

5) El dispositivo no responderá mientras esté en funcionamiento. Por favor, ten en cuenta que esto parece tardar más que con la aplicación Pangu, y que no se mostrará ningún logotipo de Apple o animación de respring mientras progresa, así que ten paciencia.

6) Una vez que el dispositivo ha resurgido, debe volver a romperse la cárcel. Verifique que cualquiera de los ajustes que haya elegido funcione.

7) Abre Safari de nuevo y vuelve a visitar la página de la herramienta. Una vez en ella, pulse el botón «Compartir» en la parte inferior de la pantalla y seleccione «Añadir a pantalla de inicio». Elige un nombre y luego presiona «Add» en la parte superior derecha. La página se añade ahora como un icono a su pantalla de inicio para facilitar su uso en el futuro y, como se mencionó anteriormente, se puede utilizar sin Internet.

Parcheo de la vulnerabilidad

Todesco es consciente de que si bien no es el creador de esta hazaña, su liberación de la herramienta hace que el conocimiento de la vulnerabilidad sea más amplio. En consecuencia, la gente podría utilizar la vulnerabilidad de sitios web aparentemente inocuos para atacar los dispositivos de las personas sin su conocimiento. Por lo tanto, junto con su herramienta, ha lanzado un parche que protegerá contra la misma vulnerabilidad que su herramienta explota. Es aconsejable que todos los que están en la cárcel con la instalación de este parche de inmediato. Te protegerá de ataques similares mientras estás en tu estado de jailbroken, y su código fuente puede ser…

Para instalar el parche

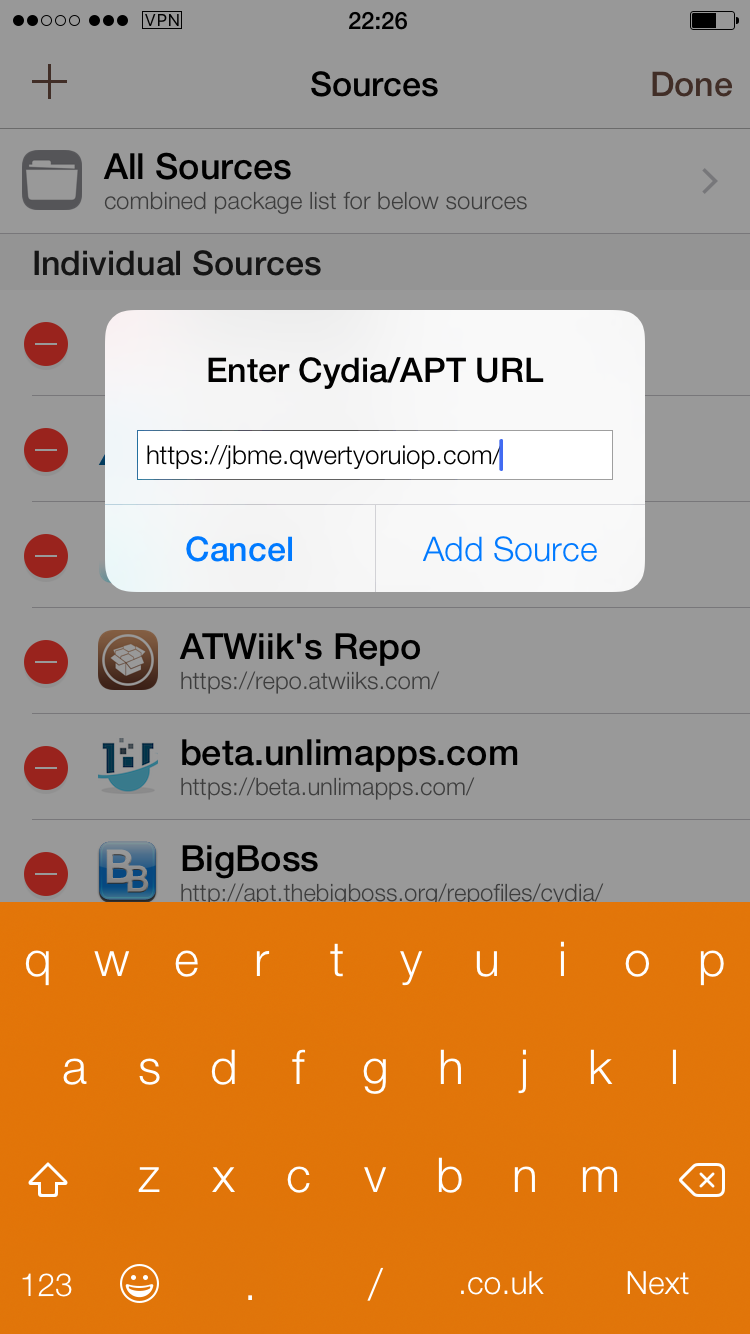

1) Ejecute Cydia y navegue hasta la pestaña «Fuentes».

2) Pulse el botón «Editar» en la parte superior derecha, y luego «Añadir» en la parte superior izquierda.

3) En el campo que aparece, introduzca la siguiente URL de reposición (la misma que la de la página web de la vulnerabilidad):

https://jbme.qwertyoruiop.com/

4) Pulse el botón «Add Source» para añadir el repositorio de Todesco.

5) Una vez que la fuente se haya completado, utilice la pestaña de búsqueda de Cydia para buscar «jbmepatch» y selecciónelo.

6) En la página del paquete, pulse «Instalar» en la parte superior derecha, y en la página siguiente toque «Confirmar» en la parte superior derecha para instalar.

7) Cuando la instalación esté completa, pulse «Restart SpringBoard» para volver a activar el parche.

8) Puede probar el parche intentando utilizar la herramienta de Todesco de nuevo después de que su dispositivo haya resurgido. Ya no debería tener ningún efecto.

Recuerde que el parche sólo puede proteger su dispositivo mientras está en estado de jailbreak. Si reinicia su dispositivo no estará protegido por el parche hasta que reactive su fuga con JailbreakMe o la aplicación Pangu, así que tenga cuidado con las URLs que visite mientras esté en modo sin romper la cárcel. Del mismo modo que la herramienta JailbreakMe no funciona en dispositivos de 32 bits, tampoco funciona el parche; no intente instalarlo en un dispositivo de 32 bits.

Posibilidades futuras

Todo lo que queda por comentar es el potencial futuro de la herramienta, ya que muchas personas han estado explorando el tema. La vulnerabilidad basada en la web que Todesco utiliza fue parcheada en iOS 9.3.5, así que no tiene suerte si esperaba que esto resultara en una fuga de cárcel de>9.3.4, incluyendo iOS 10. Sin embargo, sí implica que la explotacio No está claro si esto significa que es posible ampliar la fuga de Pangu a los dispositivos de la versión 9.3.4, porque mientras que el exploit de WebKit para entregar la carga útil funciona, la carga útil real de la fuga de la cárcel no es para la versión 9.3.4. No es tan simple, como algunos han estado sugiriendo, como ejecutar la herramienta de Todesco en 9.3.4 y luego Cydia de carga lateral, ya que muchos de los otros requisitos todavía no se cumplen. Queda por ver si ahora se puede modificar para incluir ese firmware.

Los otros dos puntos de interés son un untether, y el soporte de 32 bits. Estos son más claros. Todesco ha declarado que ambos son posibles; la fuga de Pangu se puede portar a dispositivos de 32 bits, y se puede crear una unidad para la carga útil inyectada por su herramienta. Sin embargo, no ha confirmado que esté trabajando en ninguna de estas cosas, ni que tenga ningún interés en hacerlo. Simplemente tendremos que esperar y ver si él o Pangu tiene el tiempo o la inclinación para proporcionarlos, pero yo no me haría ilusiones. El interés en soportar dispositivos de 32 bits es bajo y está disminuyendo, y los esfuerzos se centrarán en intentar desarrollar una fuga de iOS 10 en lugar de desarrollar una unidad untether para un firmware que ya no está firmado.

¿Ha utilizado JailbreakMe 9.3.3? ¿Espera ver soporte de 32 bits o un untether? Hágame saber en los comentarios.